什麼是勒索軟體?

勒索軟體為一種透過加密、阻擋封鎖使用者存取檔案、應用程式或系統的惡意軟體,透過以上方式來勒索受害者支付贖金以重獲權限或檔案,否則可能永遠失去存取權限。

近年勒索軟體越來越活躍,根據資安研究公司CyberSecurity Ventures的資料顯示,到了2021年,每11秒就有企業遭受勒索軟體攻擊,每年的全球勒索軟體損害成本將達到200億美元,每一次的平均贖金與自行恢復成本也來到1.2萬與6.4萬美元。隨著修復的成本越來越高,各單位應更加重視勒索病毒的防範。

勒索軟體的種類

勒索軟體除了近期常見的檔案加密之外,還有恐嚇軟體與螢幕綁架等共三種主要類型。

恐嚇軟體

透過偽冒安全軟體,不斷的威脅使用者電腦存在著病毒,需要付費註冊以清除;或是偽裝電腦鎖定軟體,可以防止他人隨意使用電腦,使用後一段時間便會威脅使用者若不付費則會清除電腦內檔案,但實際上檔案並沒有遭受任何的侵害。

螢幕綁架軟體

當此惡意軟體進入電腦後,會使電腦無法使用,並跳出全螢幕的訊息告知使用者政府單位因為非法行為封鎖電腦,需要付罰款以恢復使用權。

檔案加密軟體

歷史最久、最常見也是最危險的勒索軟體非檔案加密類型莫屬。一旦檔案被加密,除了使用備份檔案復原以外,幾乎沒有任何方式可以破解被加密的檔案。而且也沒有任何保證綁匪會如約解鎖檔案。

勒索軟體的歷史

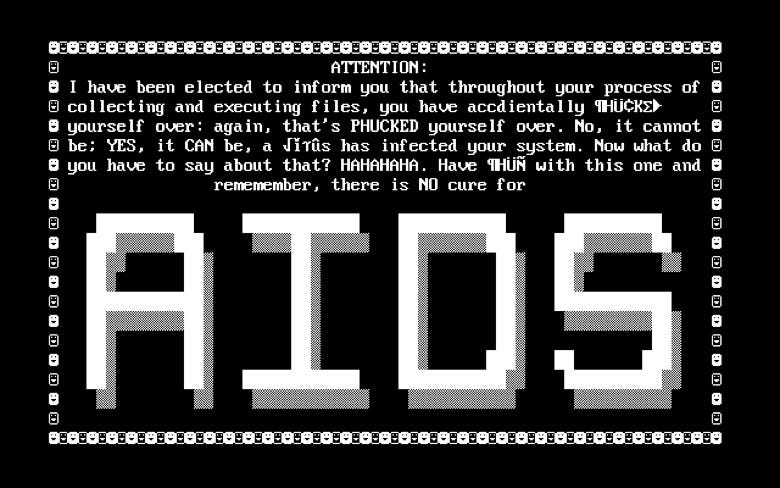

AIDS

世界上最早出現的勒索軟體為1989年的"AIDS Trojan"或稱"PC Cyborg",它會在電腦重新啟動90次後將C槽內的所有資料加密,並要求將189美元的贖金繳交給PC Cyborg Corporation以將檔案解密。這個惡意軟體是由Joseph Popp創造並於世界衛生組織(WHO)的AIDS大會時透過發放偽裝為愛滋病資料的磁碟片進行散播。由於該惡意軟體的加密方式會將密碼儲存在程式碼中,因此AIDS Trojan很快地就被破解。

Gpcode

接下來的幾年,勒索軟體逐漸活躍起來。2005年時Gpcode為第一個使用更為複雜的RSA加密手段加密檔案,透過電子郵件誘使使用者下載並運行軟體,隨後對檔案進行複製加密並刪除原檔案。雖然使用的金鑰長度較短使其容易被破解,但比起增加了破解的難度。

WinLock

在2007年於俄羅斯廣泛出現,成為第一個螢幕綁架的惡意軟體。WinLock會綁架使用者的電腦螢幕,播放色情圖片,並要求使用者透過簡訊支付贖金。

Reveton

2012年新的螢幕綁架軟體出現,Reveton會在螢幕顯示偽造的執法機關通知,假裝電腦因為參與非法網路活動而被封鎖,需要支付罰金以恢復使用。

CryptoLocker

檔案加密的勒索軟體於2013年來到了新的進程。CrytoLocker採用2048位元的RSA加密方式,並且要求使用虛擬貨幣作為支付贖金的途徑。不僅僅增加破解金鑰的難度,也減少後續透過金流追蹤兇手的可能性。

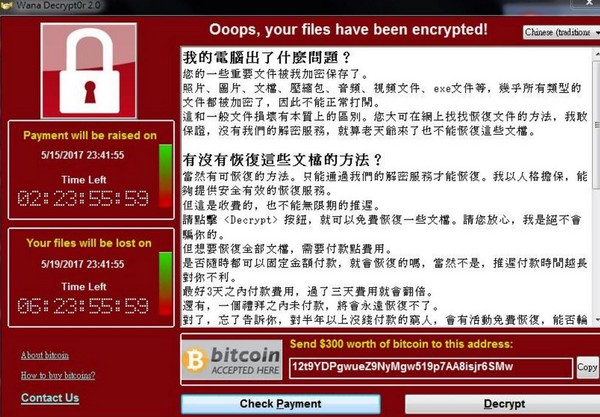

WannaCry

2017年5月,WannaCry勒索軟體於全世界各地大爆發。WannaCry使用了微軟已發布修補的漏洞 - 「永恆之藍」 - 進行攻擊,看準大部分的使用者沒有更新的習慣,使用漏洞於同一區網內的設備迅速傳播,是一個設計用來針對大公司進行攻擊的勒索軟體。

Petya

Petya於2016首次出現,在當時的感染數少於其他的惡意軟體。可是在2017年6月,Petya的變種「NotPetya」與WannaCry一樣使用永恆之藍漏洞進行大規模攻擊,感染了美國與歐洲國家且主要針對俄羅斯與烏克蘭,是首個針對能源公司、電網、加油站、機場與銀行等基礎設施進行攻擊的勒索軟體。NotPetya被認為是帶有政治目的的進行破壞而非所要贖金,因為NotPetya根本沒有編寫金鑰上傳模組到駭客的伺服器。

在WannaCry與Petya之後,勒索軟體從感染個人電腦走向一次性的感染大規模的設備,如政府機關、基礎設施與製造業等。透過這種方式可以勒索較大金額的贖金。

進入方式

新冠肺炎的爆發改變了工作的型態,遠端工作者的比率逐漸攀升。遠端工作保護了員工們的生命安全,但同時間卻帶給企業資訊安全的危機。根據專門提供勒索軟體受害者諮詢服務的Coveware調查,勒索軟體主要的入侵管道是遠端桌面協定,其次是網路釣魚,最後則是利用軟體、OS版本漏洞。

遠端桌面協定

遠端桌面協定(RDP)是微軟開發的私有協定,允許使用者透過網路使用其他設備連接電腦,以執行遠端管理。

駭客可以利用相同管道,透過使用洩漏的RDP憑證或者暴力破解,從而進入該電腦。當駭客進入電腦後就可以進行任何操作,包括更改密碼、安裝惡意程式、埋下後門程式等。

大多數公司對密碼沒有完善的政策,使得密碼強度不夠,駭客容易進入內部網路中進行破壞,也因此RDP成為駭客進行攻擊的主要管道之一。

網路釣魚、電子郵件釣魚

作為過去被駭客廣泛使用的管道,直到現在也還是駭客攻擊的方式之一。駭客透過發送假冒的電子郵件或是建立偽冒的網站,誘使被害者下載並運行惡意程式,進而控制電腦以散播病毒或進行勒索。

網站、應用程式、OS漏洞

雖然駭客相較之下較少透過網站、應用程式、OS版本漏洞等方式進行攻擊。駭客可以利用如Flash Player、Windows系統漏洞,取得電腦的控制權或安插檔案,之後再進一步的進行破壞。

傳播方式

駭客取得電腦的控制權後,透過下列方式將勒索軟體安裝到每個終端設備上:

GPO派送

當駭客獲取電腦的控制權後,通常不會立刻對該電腦發動攻擊,而是利用其做為跳板,伺機取得公司內部網路AD的最高權限帳號,接著竄改GPO政策派送並強迫各電腦執行惡意程式,進而綁架公司內所有設備的檔案。

伺服器訊息區塊SMB

SMB為一種網路檔案分享協定,使用139/TCP埠與445/TCP埠,可以讓網路上多台PC之間一起分享檔案、印表機等資源。SMB的漏洞經常被駭客作為在內網中散播病毒的管道。

如2017年的WannaCry與Petya就是利用名為「永恆之藍」445/TCP埠的漏洞在全球各地大肆傳播。雖然這項漏洞早就被微軟修補,但是多數使用者無更新的習慣,也因此給駭客入侵的機會。

新的SMB漏洞於2020年被揭露,透過對SMB的攻擊,可以在目標的Windows 10執行任意程式。雖然這次的漏洞並沒有造成嚴重的影響,但是也再次提醒更新的重要性。

台灣近期案例

台積電

2018年8月,台積電遭受勒索軟體攻擊,總計5個廠房受到影響,共損失約52億元。如台積電這種科技龍頭理應有完善的資安防護,為什麼他們還是被勒索軟體進入到內網中進行破壞呢?

事件起因是由於台積電正在安裝新的設備,而其中一位員工在將新設備接入網路前並未進行掃毒作業,於是勒索病毒就在新設備接上台積電內網的那一刻,迅速於各設備之間傳播,短短幾個小時內就擴散到全台的廠房。

因為一個人為的操作失誤,導致數十億的損失,由此可見勒索軟體所造成的損害不可輕視。

中油、台塑

2020年中,中油、台塑與其他多家企業遭受勒索軟體攻擊。在這次攻擊中發現駭客已進入各家企業網路許久,並在這段時間逐步取得系統最高權限帳號。根據調查駭客於4月26日就進行了第一次的動作,於網管電腦安裝後門程式。在5月4日到5日之間,駭客利用最高權限帳號,設置新的GPO派送內容,當電腦開啟時便會自動下載勒索軟體,隨後當設置時間一到,所有電腦便同時被加密。

這次事件造成企業不小的損失,也造成民眾生活的不便。APT潛伏攻擊的手法越來越常見,如何及時發現潛在的資安風險也成為企業應重視的項目之一。