ランサムウェアとは何ですか?

ランサムウェアは、ユーザーがファイル、アプリケーション、またはシステムにアクセスするのを暗号化してブロックする悪意のあるソフトウェアの一種です。上記の方法により、被害者は身代金を支払って権限やファイルを取り戻すことができます。そうしないと、永久にアクセスできなくなる可能性があります。

ランサムウェアは近年ますます活発になっています。情報セキュリティ調査会社CyberSecurityVenturesのデータによると、2021年までに、企業は11秒ごとにランサムウェアに攻撃されます。ランサムウェアの損傷による世界の年間コストは200億米ドルに達します。 身代金と自己回収の平均費用も12,000米ドルと64,000米ドルになりました。 修理のコストがますます高くなるにつれて、すべてのユニットは身代金の防止にもっと注意を払う必要があります。

ランサムウェアの種類

最近の一般的なファイル暗号化に加えて、脅迫ソフトウェアや画面の誘拐など、ランサムウェアには主に3つのタイプがあります。

脅迫ソフトウェア

偽造セキュリティソフトウェアを介して、ユーザーのコンピュータは常にウイルスの脅威にさらされており、削除するには登録に支払いが必要です。または、他の人がコンピュータを自由に使用できないようにコンピュータロックソフトウェアを偽装します。一定期間使用した後、支払いを行わないとユーザーを脅かします。 コンピューター内のファイルを消去しますが、ファイルに損傷はありません。

画面誘拐ソフトウェア

この悪意のあるソフトウェアがコンピューターに侵入すると、コンピューターが使用できなくなり、全画面メッセージがポップアップ表示され、政府機関が違法行為によりコンピューターをブロックし、使用権を回復するために罰金を支払う必要があることをユーザーに通知します。

ファイル暗号化ソフトウェア

最も古く、最も一般的で最も危険なタイプのランサムウェアは、非ファイル暗号化です。 ファイルが暗号化されると、バックアップファイルの回復を除いて、暗号化されたファイルをクラックする方法はほとんどありません。 また、誘拐犯が予定どおりにファイルのロックを解除するという保証はありません。

ランサムウェアの歴史

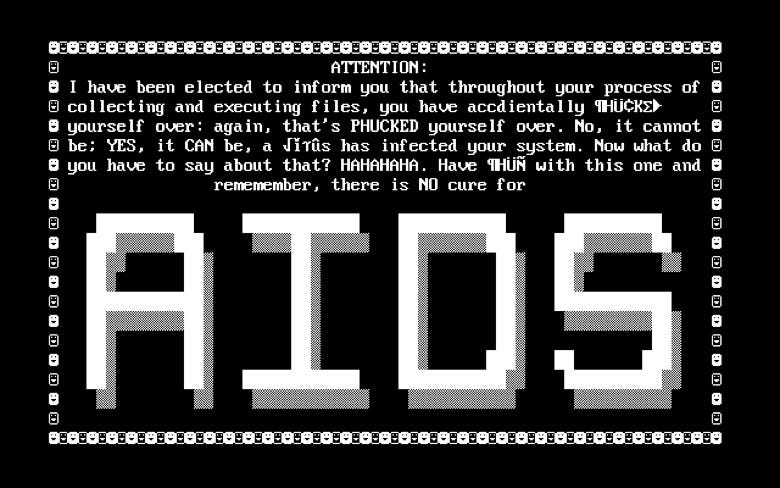

AIDS

世界で最初に登場した身代金は、1989年に「AIDSトロイの木馬」または「PCサイボーグ」でした。コンピューターを90回再起動すると、Cスロット内のすべてのデータが暗号化され、189ドルの身代金の支払いが要求されます。 PC CyborgCorporationがファイルを復号化します。 このマルウェアはJosephPoppによって作成され、世界保健機関(WHO)のAIDS会議中に、AIDSデータを装ったフロッピーディスクを配布することによって配布されました。 マルウェアの暗号化方法はパスワードをコードに保存するため、AIDSトロイの木馬はすぐに解読されました。

Gpcode

次の数年で、ランサムウェアは徐々にアクティブになりました。 2005年、Gpcodeは、より複雑なRSA暗号化方式を使用してファイルを暗号化し、ユーザーに電子メールを介してソフトウェアをダウンロードして実行し、ファイルをコピーして暗号化し、元のファイルを削除するように促しました。 使用するキーの長さが短いため、割れやすくなりますが、割れにくくなります。

WinLock

2007年にロシアで広く登場し、画面に誘拐された最初の悪意のあるソフトウェアになりました。 WinLockは、ユーザーのコンピューター画面を誘拐し、ポルノ画像を再生し、SMSを介して身代金を支払うようユーザーに要求します。

Reveton

2012年、新しい画面誘拐ソフトウェアが登場すると、Revetonは、違法なネットワークアクティビティへの参加のためにコンピューターがブロックされ、使用を再開するために罰金を支払う必要があると偽って、法執行機関からの偽造通知を画面に表示しました。

CryptoLocker

ファイル暗号化ランサムウェアは、2013年に新しいプロセスに入りました。 CrytoLockerは2048ビットのRSA暗号化を使用しており、身代金を支払う方法として仮想通貨を使用する必要があります。 キーを割るのが難しくなるだけでなく、キャッシュフローを通じて殺人者を追跡する可能性も減少します。

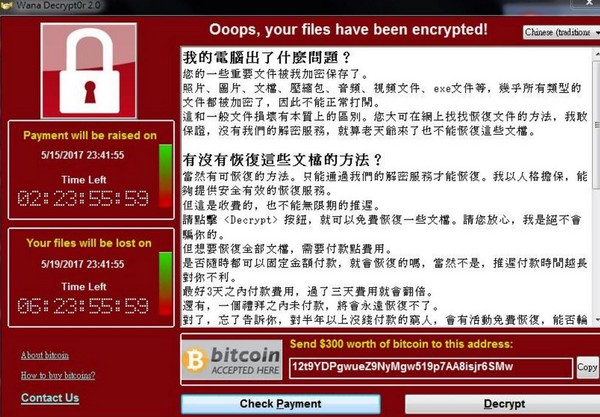

WannaCry

2017年5月、WannaCryランサムウェアが世界中で発生しました。 WannaCryは、Microsoftのパッチが適用された脆弱性-「EternalBlue」-を使用して攻撃しました。ほとんどのユーザーには更新の習慣がなく、脆弱性を使用して同じエリアネットワーク内のデバイスに急速に拡散するように設計されています。 会社が攻撃するランサムウェア。

Petya

Petyaは2016年に初めて登場し、当時の他のマルウェアよりも感染が少なかった。 しかし、2017年6月、Petyaの亜種「NotPetya」はEternal Blue脆弱性を使用して、WannaCryのような大規模な攻撃を実行しました。これは、米国とヨーロッパ諸国に感染し、主にロシアとウクライナを標的にしました。これは、エネルギー会社、送電網、ガソリンスタンドを標的とした最初の攻撃です。 空港や銀行などのインフラストラクチャを攻撃するランサムウェア。 NotPetyaは、ハッカーのサーバーにキーアップロードモジュールを書き込まなかったため、身代金ではなく、政治的な目的で妨害されたと見なされます。

WannaCryとPetyaの後、ランサムウェアは、パーソナルコンピュータの感染から、政府機関、インフラストラクチャ、製造などの大規模機器の1回限りの感染に移行しました。 このようにして、より多くの身代金を押し出すことができます。

ランサムウェアの入力方法

COVID-19の発生により、仕事の種類が変わり、遠隔地の労働者の割合が徐々に増加しています。 リモートワークは従業員の命を守りますが、同時に企業情報のセキュリティの危機をもたらします。 身代金の被害者への相談サービスの提供を専門とするCovewareの調査によると、身代金の主な侵入チャネルはリモートデスクトッププロトコルであり、次にフィッシング、最後にソフトウェアとOSバージョンの脆弱性を悪用します。

リモートデスクトッププロトコル

リモートデスクトッププロトコル(RDP)は、Microsoftが開発した独自のプロトコルであり、ユーザーがネットワークを介して他のデバイスを使用してコンピューターに接続し、リモート管理を実行できるようにします。

ハッカーは、同じチャネルを使用して、リークされたRDP資格情報またはブルートフォースクラッキングを使用してコンピューターにアクセスできます。 ハッカーがコンピューターに入ると、パスワードの変更、悪意のあるプログラムのインストール、バックドアプログラムの埋め込みなど、あらゆる操作を実行できます。

ほとんどの企業はパスワードに関する包括的なポリシーを持っておらず、パスワードの強度が不十分であり、ハッカーは簡単に内部ネットワークに侵入して損害を与える可能性があるため、RDPはハッカーが攻撃する主要なチャネルの1つになっています。

フィッシング、メールフィッシング

過去にハッカーによって広く使用されていたチャネルとして、それはまだハッカー攻撃の方法の1つです。 ハッカーは、偽の電子メールを送信したり、偽のWebサイトを作成して、被害者をだまして悪意のあるプログラムをダウンロードして実行させ、コンピューターを制御してウイルスやブラックメールを拡散させます。

ウェブサイト、アプリケーション、OSの脆弱性

ハッカーが攻撃するためにWebサイト、アプリケーション、およびOSバージョンの脆弱性を使用することはめったにありませんが。 ハッカーは、Flash PlayerやWindowsなどのシステムの脆弱性を利用して、コンピューターの制御を取得したり、ファイルを挿入したりして、さらに損害を与える可能性があります。

伝播モード

ハッカーがコンピューターの制御を取得した後、次の方法で各端末デバイスにランサムウェアをインストールします。

GPO(グループポリシーオブジェクト)の悪用

ハッカーがコンピューターの制御を取得しても、通常はすぐにコンピューターに攻撃を仕掛けることはありません。代わりに、ハッカーはそれを踏み台として使用して、会社のイントラネットADの最高権限のアカウントを取得し、GPOポリシーの配布を改ざんして、各コンピューターに実行を強制します。 悪意のあるプログラム、そして社内のすべてのデバイスのファイルを誘拐します。

サーバーメッセージブロックSMB

SMBは、ポート139 / TCPとポート445 / TCPを使用するネットワークファイル共有プロトコルであり、ネットワーク上の複数のPCがファイル、プリンター、およびその他のリソースを一緒に共有できるようにします。 SMBの脆弱性は、イントラネット上でウイルスを拡散するためのチャネルとしてハッカーによってよく使用されます。

たとえば、2017年のWannaCryとPetyaは、「EternalBlue」445 / TCPポートと呼ばれる脆弱性を使用して世界中に広がりました。 この脆弱性はかなり前にMicrosoftによってパッチが適用されていますが、ほとんどのユーザーには更新の習慣がないため、ハッカーに侵入する機会が与えられます。

2020年に新しいSMBの脆弱性が明らかになりました。SMBへの攻撃を通じて、ターゲットのWindows10で任意のプログラムを実行できます。 今回の脆弱性による深刻な影響はありませんでしたが、アップデートの重要性を改めて認識しました。

台湾での最近の事例

TSMC

2018年8月、TSMCはランサムウェア攻撃を受け、合計5つの工場が影響を受け、合計で約52億元の損失が発生しました。 たとえば、TSMCなどのテクノロジーリーダーは完全な情報セキュリティ保護を備えている必要がありますが、なぜ彼らはまだランサムウェアをイントラネットに入れて損害を与えているのですか?

インシデントの原因は、TSMCが新しい機器を設置しており、従業員の1人が新しい機器をネットワークに接続する前にウイルス対策操作を実行しなかったため、新しい機器がTSMCイントラネットに接続された瞬間にランサムウェアウイルスがすぐにリリースされました。 機器間の広がりは、数時間以内に台湾のすべての工場に広がりました。

因為一個人為的操作失誤,導致數十億的損失,由此可見勒索軟體所造成的損害不可輕視。

CNPC、Formosaプラスチック

2020年半ば、CNPC、Formosa Plastics、およびその他の多くの企業がランサムウェアの攻撃を受けました。 この攻撃では、ハッカーが長い間さまざまな企業ネットワークに侵入し、この間にシステムの最高の権限アカウントを徐々に取得していたことが発見されました。 調査によると、ハッカーは4月26日に最初のアクションを実行し、ネットワーク管理コンピューターにバックドアプログラムをインストールしました。 5月4日から5日の間に、ハッカーは最高の権限のアカウントを使用して新しいGPO配信コンテンツを設定しました。コンピューターの電源を入れると、ランサムウェアが自動的にダウンロードされます。設定された時間になると、すべてのコンピューターが同時に暗号化されます。

この事件は企業に少なからぬ損失をもたらしただけでなく、人々の生活に不便をもたらしました。 APT潜在攻撃はますます一般的になり、潜在的な情報セキュリティリスクを時間内に検出する方法は、企業が注意を払うべき項目の1つになっています。